목차

1. ACL(Access Control List)

- ACL 정리

- ACL 설정

- 문제 풀이

2. NAT(Network Address Translation)

- NAT 정리

- NAT 설정

- 문제 풀이

ACL

ACL 정리

- 패킷 필터링

- 표준 IP ACL : 출발지 IP 주소만 참조하여 패킷을 필터링

- 1 ~ 99, 1300 ~ 1999 번 사용

- 출발지 IP 주소만 제어하여 단순하지만, 라우팅 프로토콜을 막는 실수 조심

- 확장 IP ACL : 출발지와 목적지 IP주소, TCP, UDP, 포트번호(or 서비스)를 참조하여 패킷 필터링

- 100 ~ 199, 2000 ~ 2699 번 사용

- 확장 ACL을 주로 더 사용한다

- Named IP ACL : 표준 ACL과 같으나 번호가 아닌 사용자 설정 값을 이용

- 패킷 트레이서에서 구현이 안되므로 내용만 가볍게 알자!

- 위에서 부터 순차적으로 ACL 설정한 것이 진행된다

- 순차적이므로 deny한 주소를 아래에 permit해봤자 묵시된다

- 맨 끝에는 Deny any가 묵시적으로 존재한다

- 표준과 확장 ACL은 중간에 ACL을 추가할 수 없지만 Named는 가능

표준 ACL 설정

- 출발지에 가까운 라우터에서 적용하는 것이 좋다

- 라우터, 스위치, 서버, PC 기본 설정 진행

- 라우팅 프로토콜은 EIGRP를 사용

- EIGRP는 다른 라우팅 프로토콜에 비해 변화가 생기면 바로바로 적용이 되기 때문에 사용

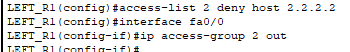

- access-list 'list 번호' 'permit or deny' '출발지 주소'로 설정

- 2.2.2.2만 왼쪽 라우터의 Telnet에 접속하도록 설정

- 출발지인 2.2.2.2만 넣어주면 된다

- host 2.2.2.2로 하나의 IP 설정도 가능하나, 2.2.2.2 0.0.0.0 같이 설정도 가능

- 그러나 host를 더 많이 사용한다

- ACL 1번을 들어오는 트래픽에 적용

- 라우팅 프로토콜을 막는 것은 대형 실수이다!!

- 이번에는 2.2.2.2 제외하는 ACL 작성

- 왼쪽 라우터를 통해 나가는 트래픽에 ACL을 적용

- 들어오는 트래픽에 적용했을 때에 비해 라우팅 프로토콜도 잘 열려있는 것도 확인

- 묵시적으로 아래 deny any가 존재하므로 2.2.2.2뿐만 아니라 다른 곳도 통신이 막히게 된다

- 현업에서는 이런식으로 처리하면 안되지만 공부하는 동안은 이런식으로

간단하게 처리해서 설정하는 법을 손에 익히는 식으로 진행

- 굉장히 위험한 방식이다 그러나 공부를 편하게 하기 위해서!

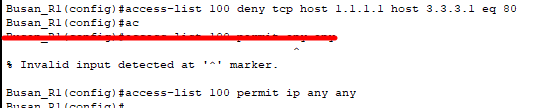

확장 ACL 설정

- no를 사용하여 표준 ACL 설정한 것 삭제 후 진행

- 목적지에 가까운 라우터에서 적용하는 것이 좋다

- access-list 'list 번호' 'deny or permit' 'tcp or udp' '출발지 주소'

' 목적지 주소' eq '포트번호 or 서비스' 로 설정

- 2.2.2.2에서 1.1.1.1의 HTTP 접속 불가하게 만드는 설정

- ACL에 deny한 프로토콜을 제외하곤 모두 permit

- 여기서의 ip는 모든 프로토콜을 통칭한다

- 표준 ACL과는 다르게 원하는 것만 필터링 시키기 때문에 사용 가능

- ACL 설정 전에는 잘 되던 핑테스트가 막힌 것을 확인

문제 풀이

- 문제에 주어진대로 Router, Switch, PC, Server 설정

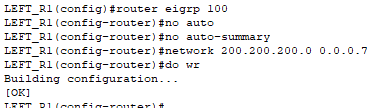

- 라우팅 프로토콜은 EIGRP 100을 사용

1번 풀이

2번 풀이

3번 풀이

4번 풀이

NAT

- 중요한 부분이므로 반복 숙달하자!

NAT 정리

- Routing 정보가 서로 공유되지 않는 다른 두 네트워크 사이의 통신을 가능하게 하는 기술

- 소켓 통신

- IP 주소 뒤에 포트 번호까지가 소켓이라 불린다

- 포트는 65536개

- 하나의 공인 IP를 가지고 이론적으론 65536개 까지 사용이 가능

- 보통은 공유기 사용할 때 256개 정도 사용

- 대표적으로 사설망과 공인망 사이에서 통신을 가능하게 하는 것

- Static NAT : 사설 IP와 공인 IP 1대1 매핑

- 사설 IP를 공개하지 않아도 공인 IP 가지고만 내부 서버에 접속이 가능

- 그러나 사설 IP를 사용하는 이유가 사라지므로 좋지 못한 방법

- Dynamic NAT : 다수의 사설 IP와 다수의 공인 IP 1대1 매핑

- Dynamic NAT-Pat(=Overload) : 다수의 사설 IP와 1개의 공인 IP 매핑

- 공유기의 사용원리이자 이것을 제일 많이 사용한다

NAT 설정

- Router, Switch, Server, PC에 기본 설정

- 라우팅 프로토콜은 EIGRP를 사용하나 나가는 포트만 광고

- 왼쪽 라우터에서 설정을 진행했을 때, Local과 Global의 위치를 생각하자!

- 로컬까지 광고해버리면 NAT의 의미가 사라지므로, Outside만 광고하는 것

- 192.168.1.0 대역을 모르므로 핑이 안나가는 것을 확인

Static NAT 설정

- ip nat inside source static '변환할 주소' '변환될 주소'로 설정

- 들어가는 포트엔 inside, 나가는 포트엔 outside 설정

- 라우터의 공인 IP인 200.200.200.1과 서버의 사설 IP인 192.168.0.1이 1대1로 매핑된 것

Dynamic NAT-Pat 설정

- 반드시 사용할 IP대역을 표준 ACL로 지정해야 한다!

- ip nat pool 'name' 'start-ip' 'end-ip' 'netmask'로 공인 IP 그룹 생성

- 여기선 출발 IP나 마지막 IP나 하나밖에 없기 때문에 동일

- 외부로 나갈 IP Pool을 만들어주는 것이라 생각

- ip nat inside source '(출발지)list' pool '공인 IP 그룹 이름' overload 으로 설정

- 로컬 주소들로는 핑이 가지 않지만, 공인 IP 주소로 매핑한 192.168.0.1과 통신하는 것

- 1대1로 매핑이 되어있어서 외부 IP(200.200.200.1)로만 접속해도 서버로 접속이 가능

- show ip nat translation

- 200.200.200.1로 핑을 보내면 192.168.0.1로 받아지는 것을 볼 수 있다

문제 풀이

- 이번엔 반대로 해보자!

- 222.222.222.1 과 192.168.1.1을 Static NAT를 통해 1대1 매핑

- 192.168.0.0 대역을 200.200.200.1로 매핑

- 192.168.1.1.과 222.222.222.2를 1대1 매핑

- 사용할 IP 대역인 192.168.0.0을 표준 ACL로 지정

- 공인 IP로 사용할 그룹 생성

- ACL 1번과 공인 IP 그룹 이름인 test 대입

- 192.168.1.1과 1대1 매핑이 되어있기 때문에 바로 서버로 접속되는 것을 확인