목차

1. FSMO 옮기기(GUI 방식)

- 옮기는 이유

- RID, PDC, INFRA Master 옮기는 방법

- Domain Naming Master 옮기는 방법

- Schema Master 옮기는 방법

2. FSMO 옮기기(CLI 방식)

3. 자식 도메인 만들기

- 자식 도메인 정리

- 설치 방법 및 Domain Naming Master의 필요성

4. 부모 도메인과 자식 도메인 관계

5. 자식 도메인 초기화 방법

FSMO 옮기기(GUI 방식)

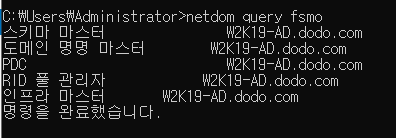

- 5개 마스터 모두 첫번째 서버에 있는 것을 확인

- PDC가 없으면 바꾼게 확 티가남!

- 사용자들 패스워드는 무지하게 바꾸므로 티가 매우남

- 스키마 마스터 : exchange server 설치할때 정도뺴곤 없어 고장나도 잘모름

- 도메인 네이밍 마스터 : 다 구성하면 굳이 쓸 이유가없어서 모름

- RID 마스터 : 처음 만들때는 사용자를 대규모로 만들지만 나중에는 별로 안쓰임

- 인프라 마스터 : 이름을 자주 안바꾸므로 고장나도 모름

옮기는 이유

- FSMO를 가진 첫번째 서버가 장기간 수리를 보내야할 때 대체 서버에 보통 옮긴다

- 포리스트, 도메인이 동일하므로 FSMO의 5개 마스터들을 모두 넘길 수 있다

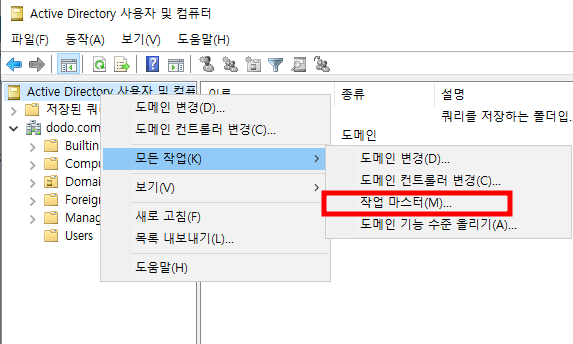

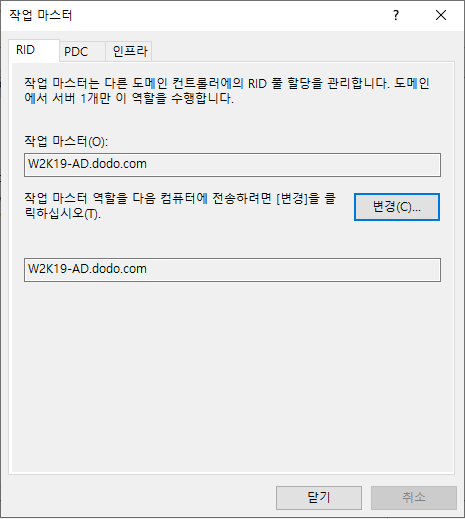

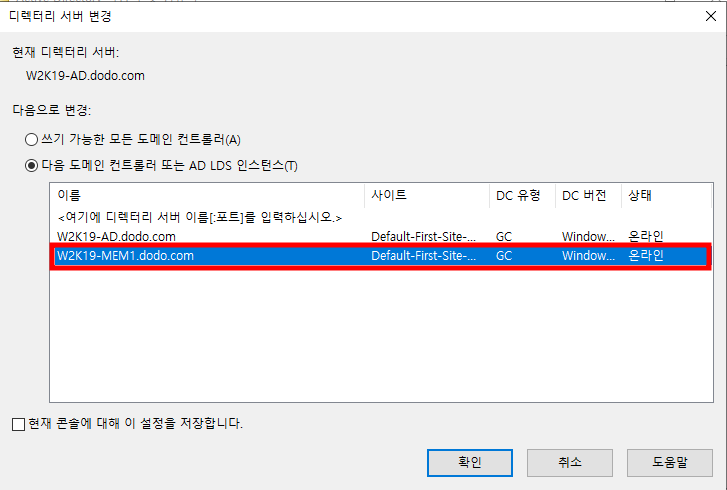

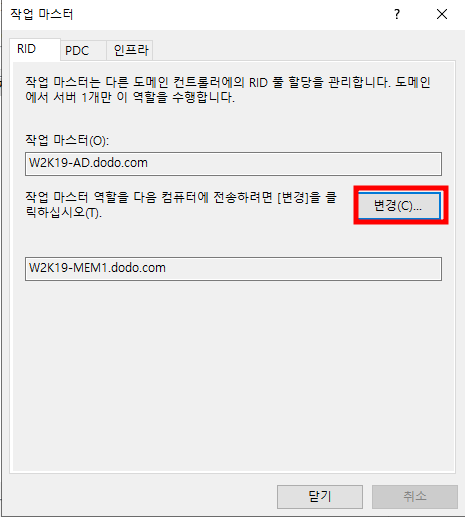

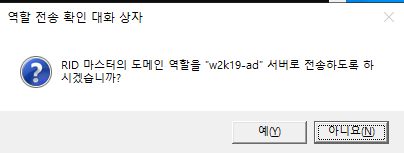

RID, PDC, INFRA Master 옮기는 법

- FSMO를 가지고 있는 서버에 넘기고 싶은 서버로 접속

- RID, PDC, INFRA 모두 진행

- 작업 마스터의 역할을 2번째 서버로 넘기게 된다

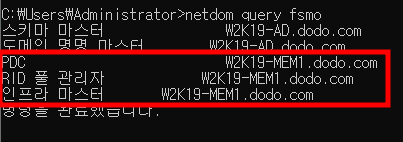

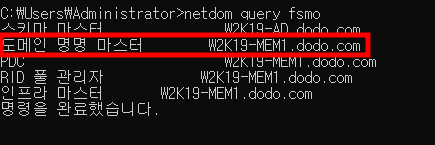

- PDC, RID, INFRA 모두 2번째 서버로 넘어간 것을 확인

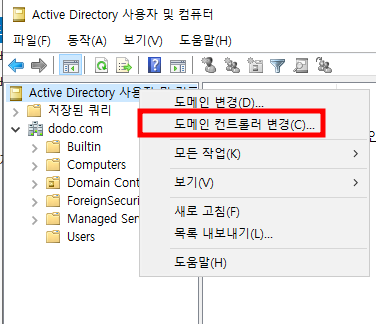

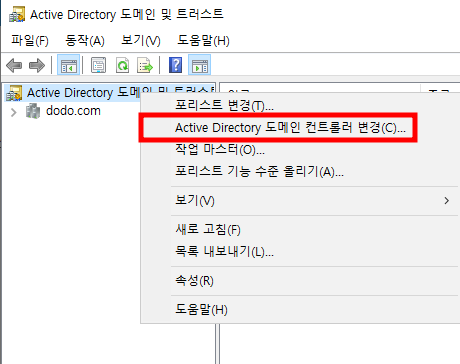

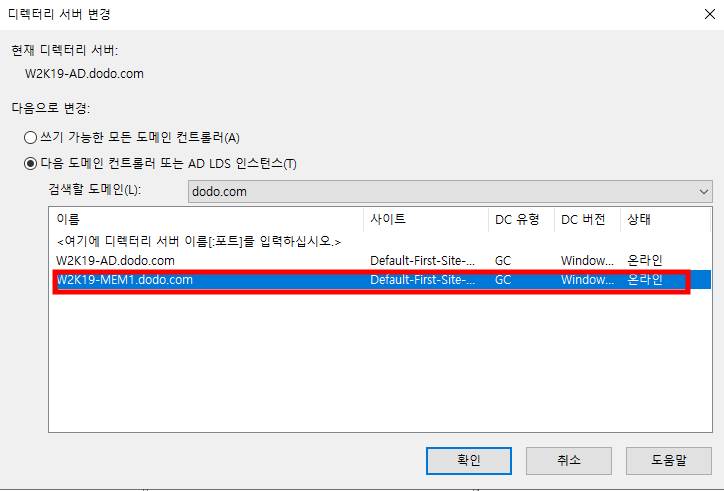

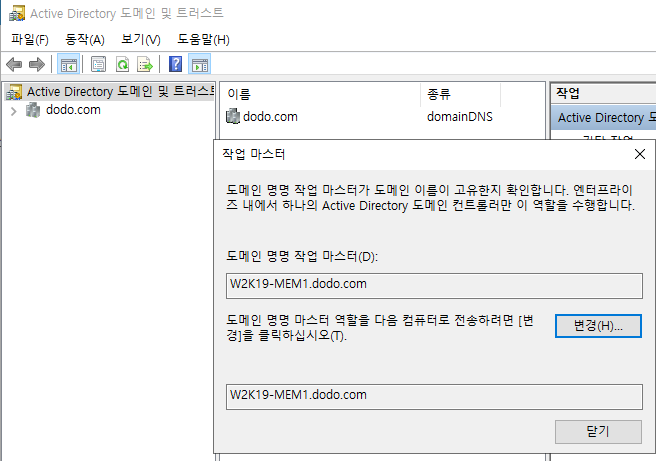

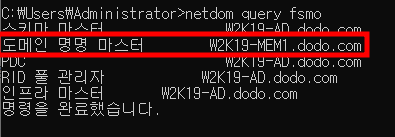

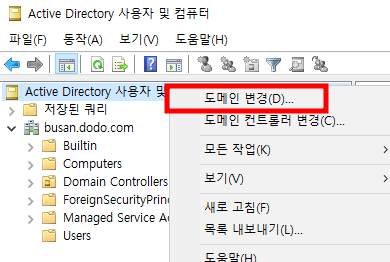

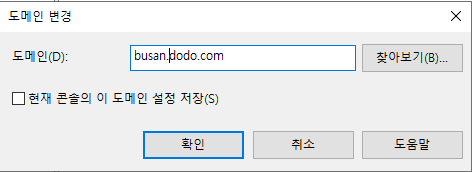

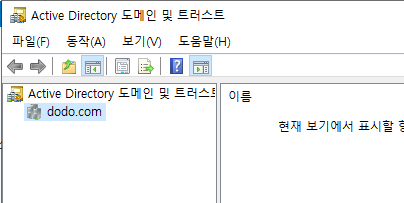

Domain Naming Server 옮기는 법

- 도메인 네이밍 마스터가 2번째 서버로 넘어간 것을 확인

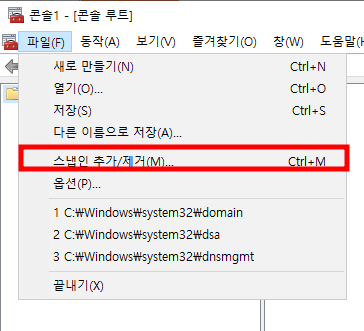

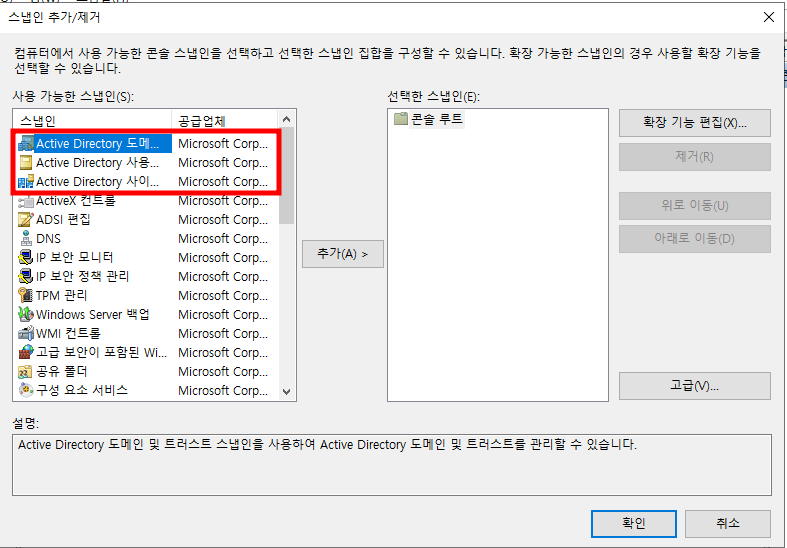

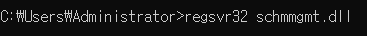

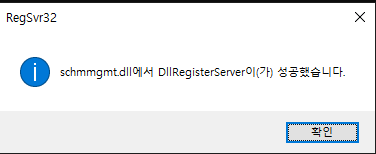

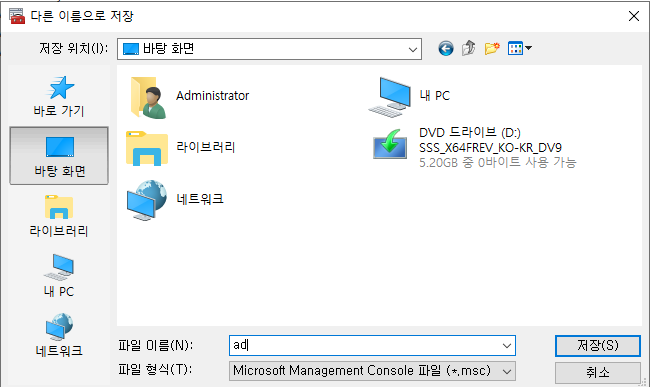

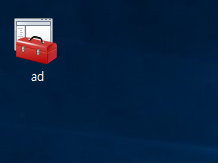

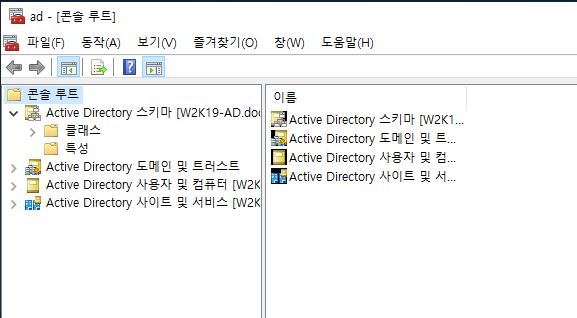

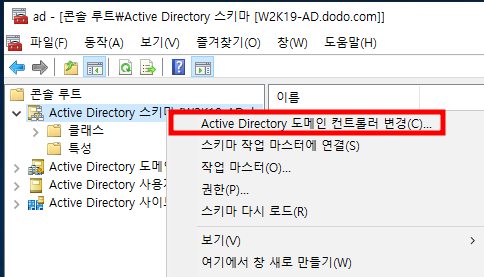

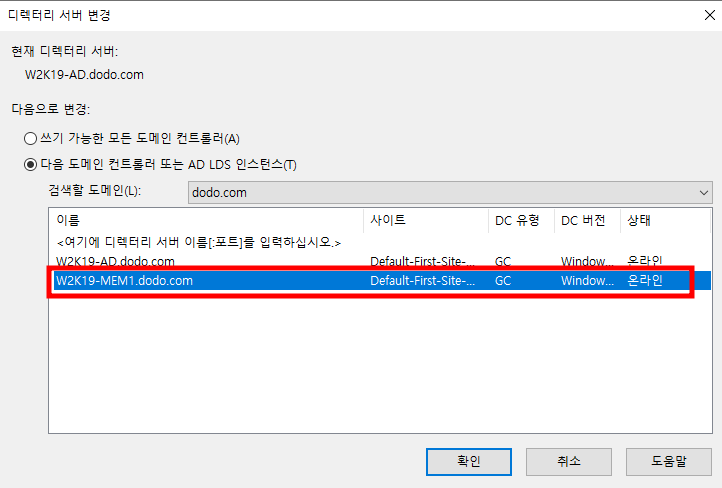

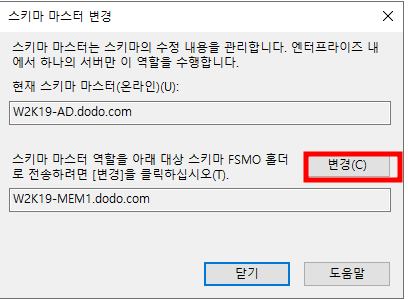

Schema Master 옮기는 법

- 파일에서 스냅인 추가/제거 클릭

- AD 관련 스냅인 4개를 전부 추가

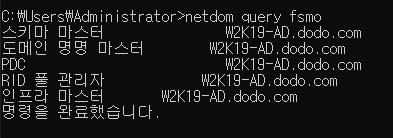

- 5개 마스터 모두 2번째 서버로 넘어간 것을 확인

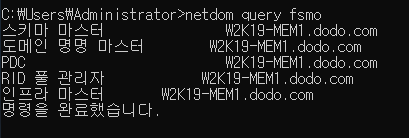

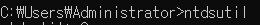

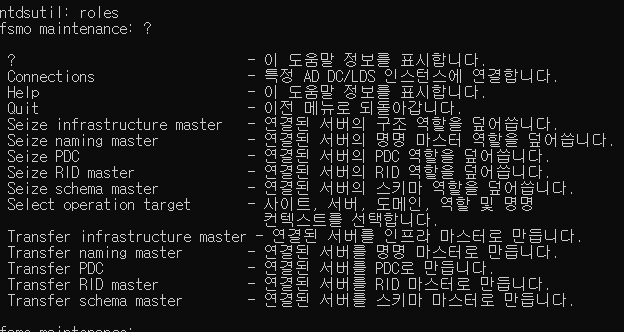

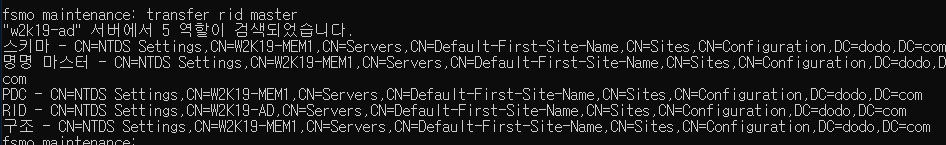

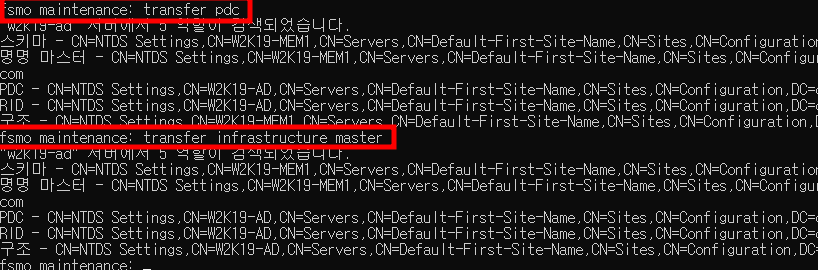

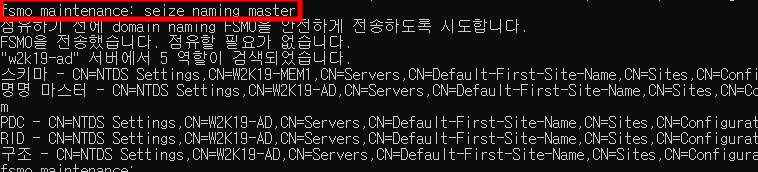

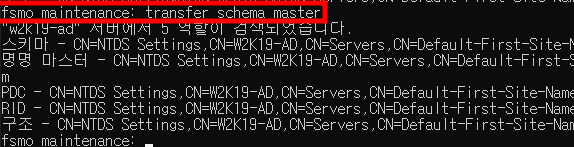

FSMO 옮기기(CLI 방식)

- transfer, seize 방식이 존재

- seize는 강제 점유이기 때문에 이전 정보가 다 날아가므로 좋은 방식 x

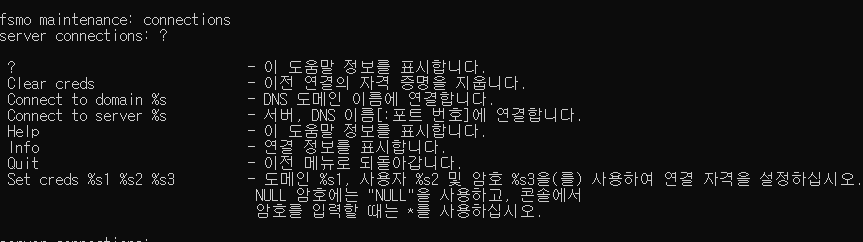

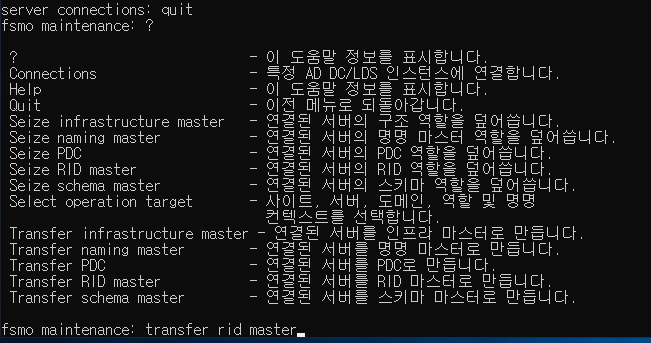

- 먼저 Connections를 통해 연결 후, FSMO를 넘긴다

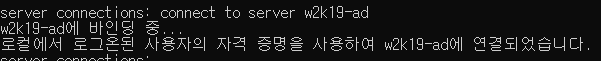

- Connect to server %s를 사용해 서버 이름을 통해 연결 시도

- seize를 사용하여도 transfer 방식으로 적용되는 것을 확인

- 모두 다 1번째 서버로 넘어간 것을 확인

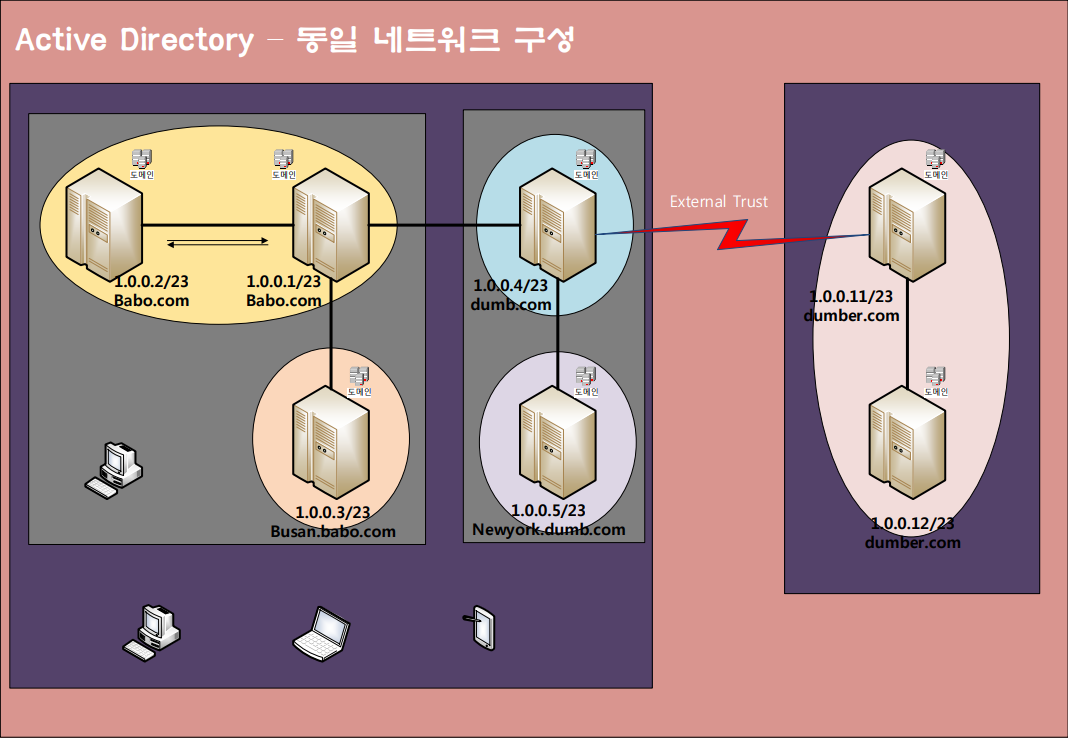

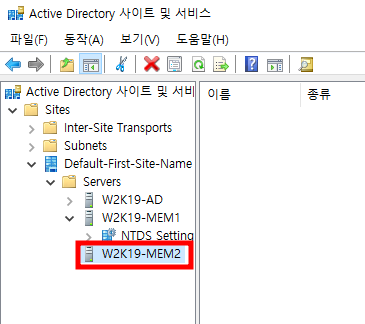

자식 도메인 만들기

- 오늘은 어제 만들었던 쌍둥이 DC 아래 자식 도메인을 만들어 볼께요!

자식 도메인 정리

- 지역에 관리자가 존재할 때 사용

- 물리적인 보안을 담보할 수 있을 때 사용

- 즉, 전산실 같은 것들이 존재할 때

- 상위단에 부모 도메인이 존재

- 주로 큰 지사에 많이 적용되어있음

Domain Naming Master의 필요성

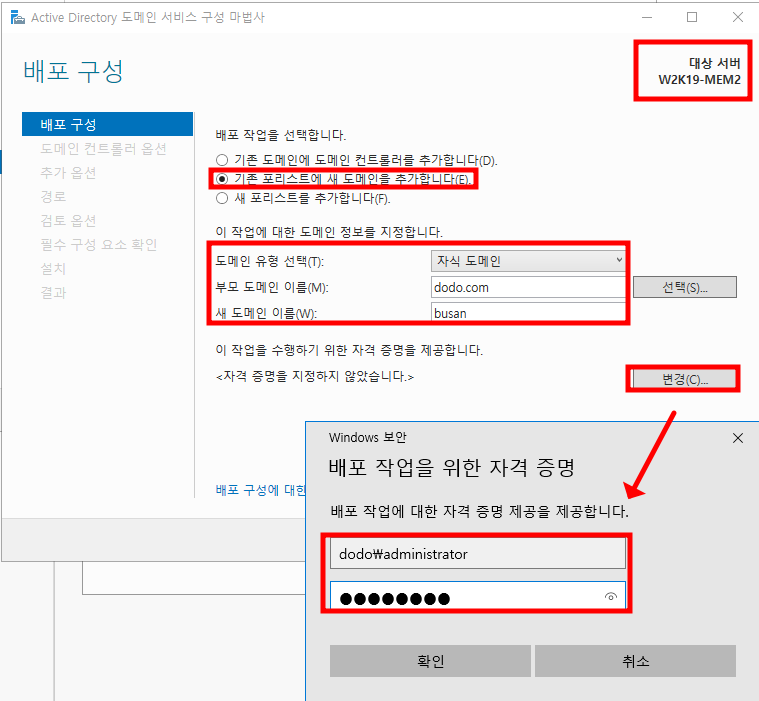

- 기존 포리스트가 존재하므로 2번째 배포작업 선택

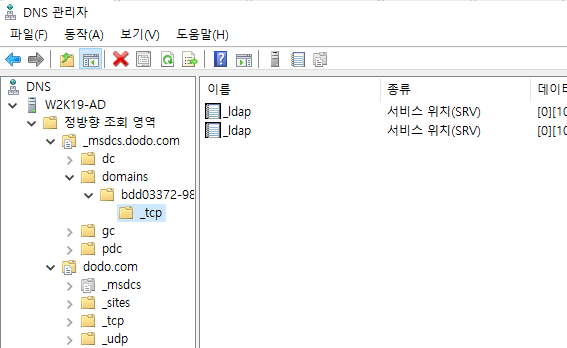

- 자식 도메인은 도메인을 공유하긴 하나 새로운 도메인이다

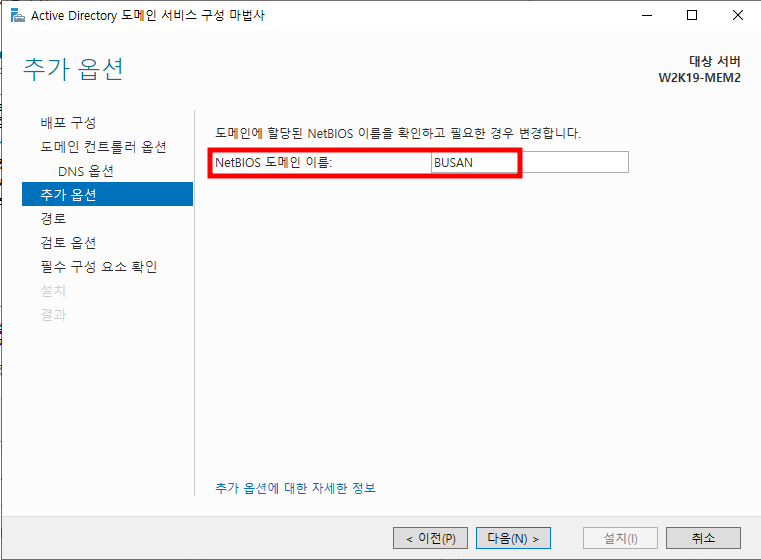

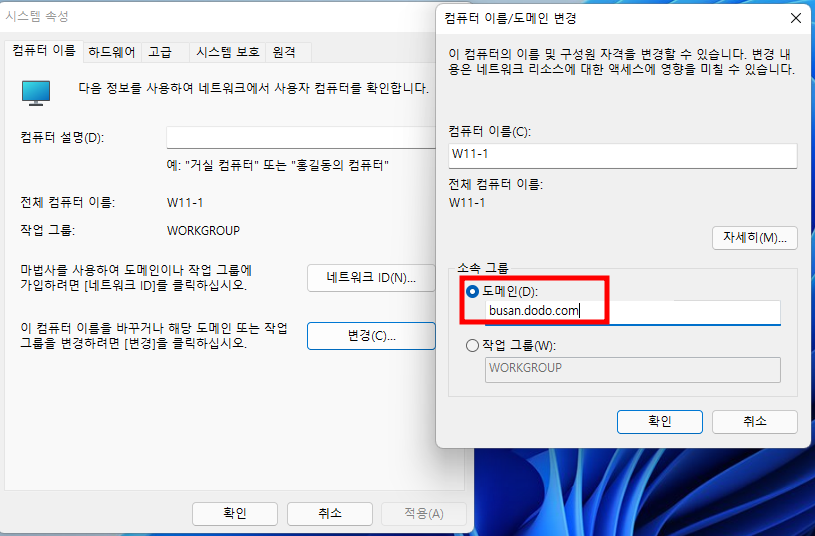

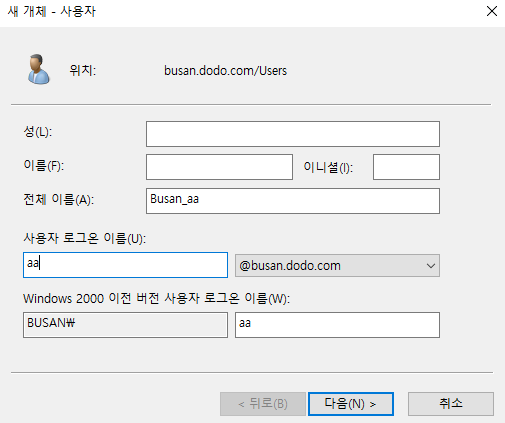

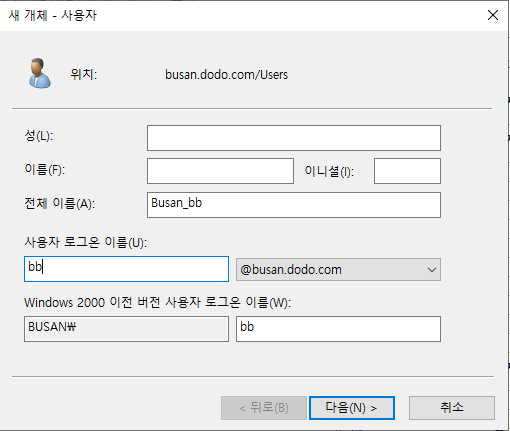

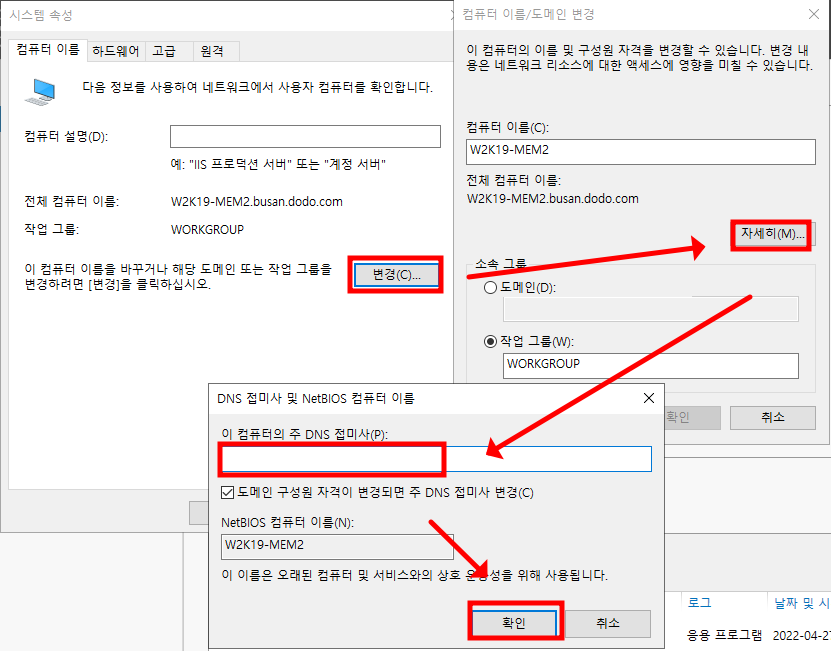

- 도메인 유형 선택 및 부모 도메인, 새 도메인 이름 설정

- 포리스트의 루트 도메인 컨트롤러로 자격 증명 제공해야 설치가 가능

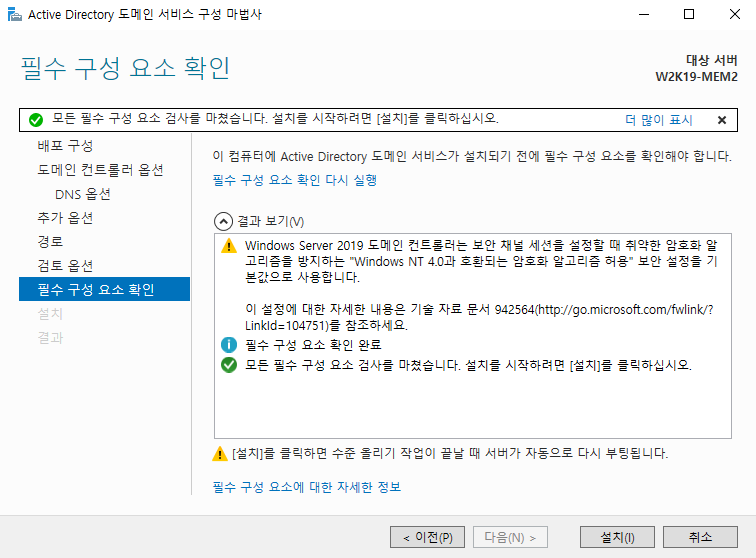

설치 방법 및 테스트

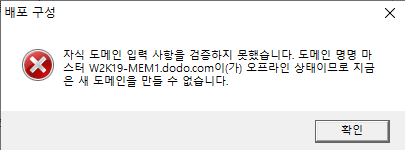

- 다시 Domain Naming Master 가져온 후, 설치 진행

- 무조건 DNS 서버는 설치

- GC도 복제 트래픽을 줄이기 위해 설치

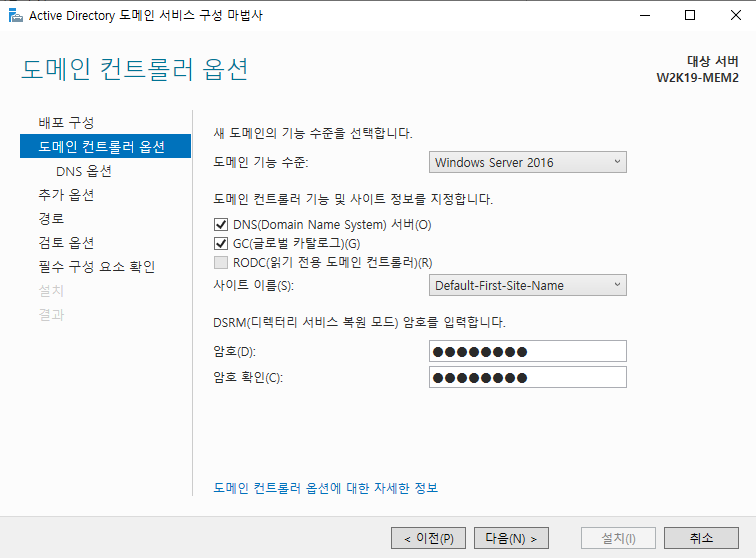

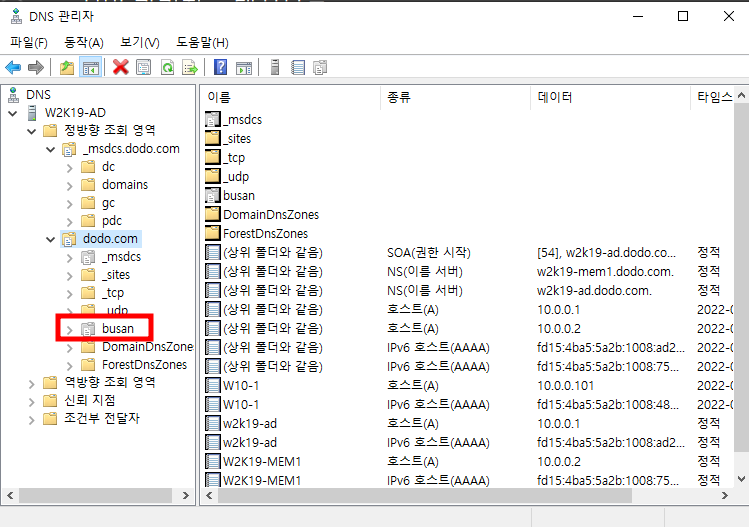

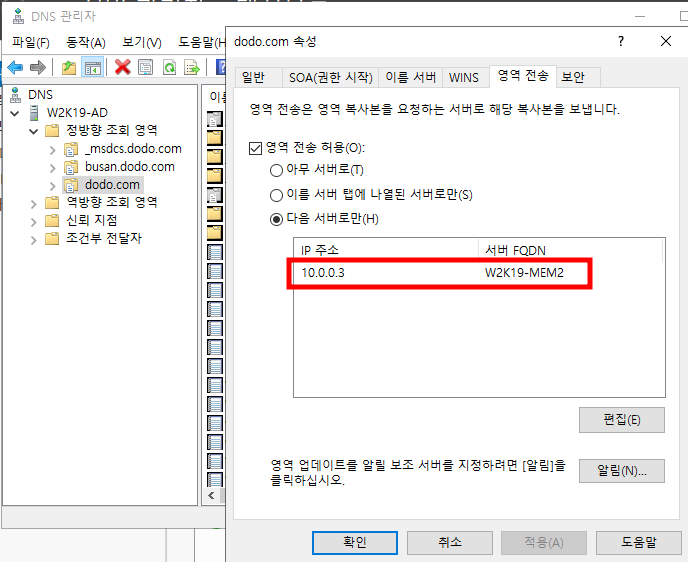

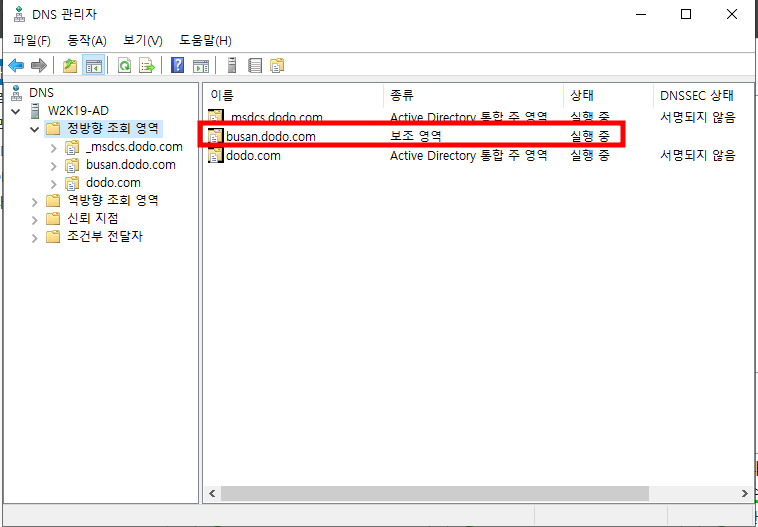

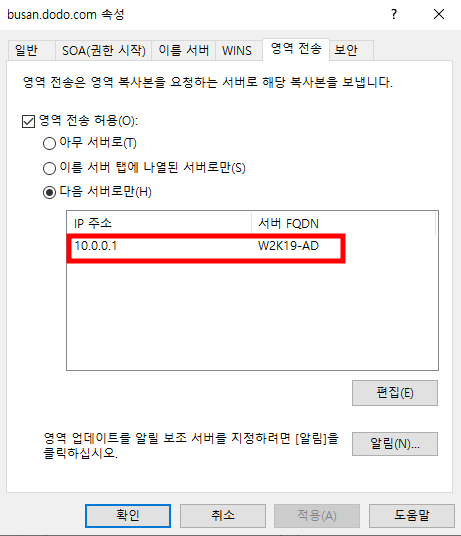

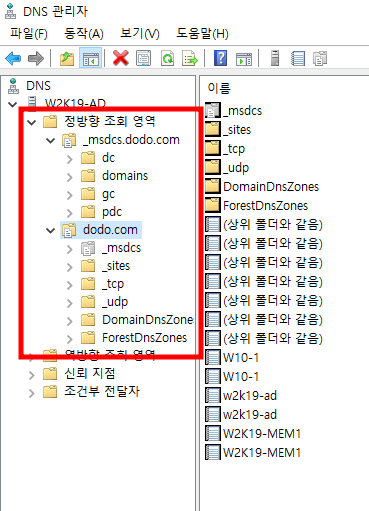

- 원할한 통신이 가능해지기 위해 DNS 위임을 진행

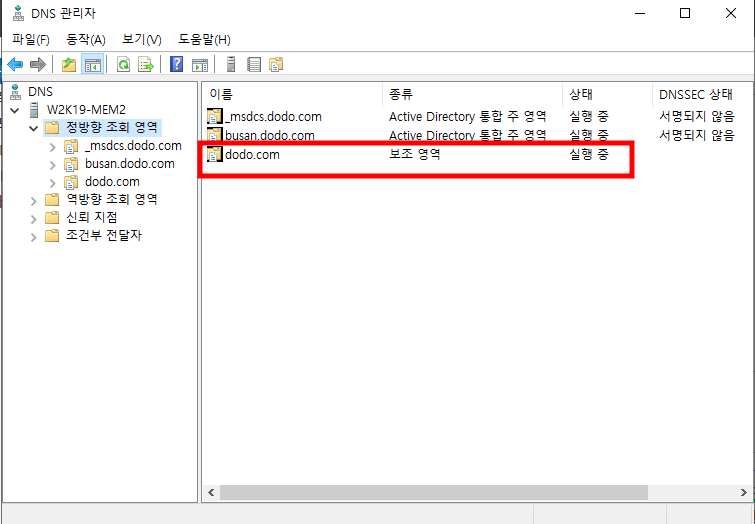

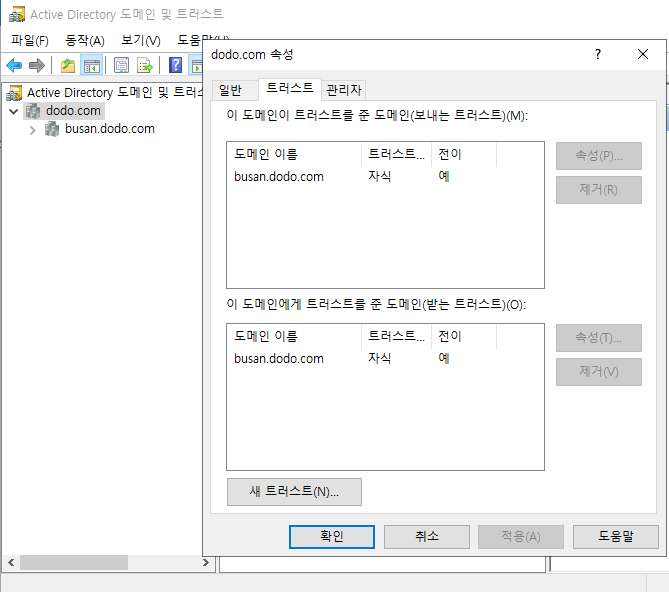

부모 도메인과 자식 도메인 관계

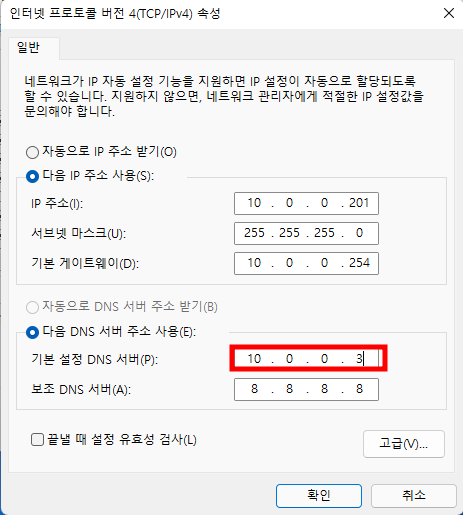

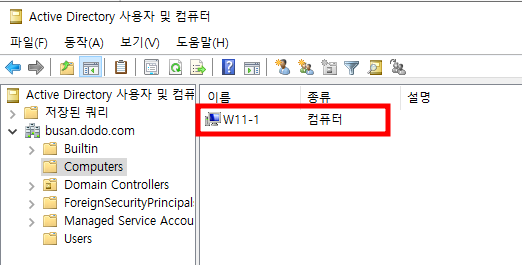

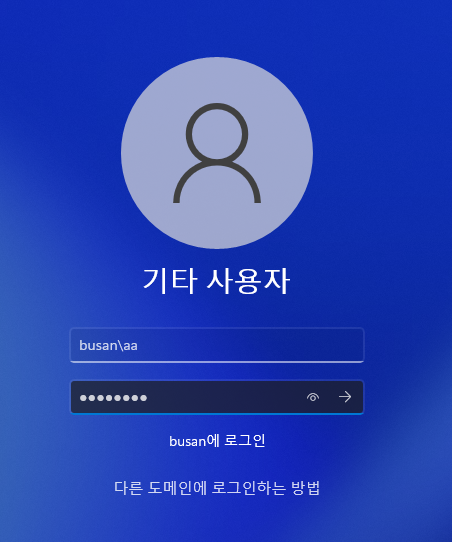

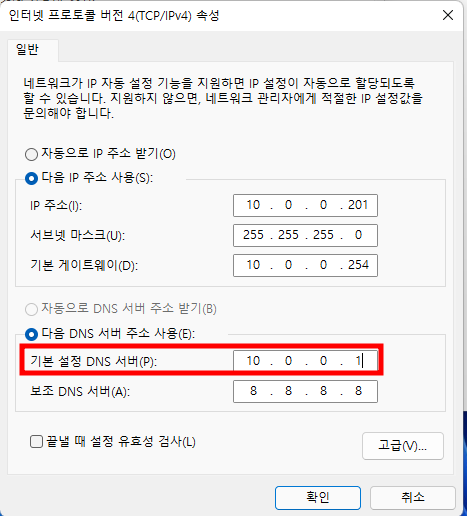

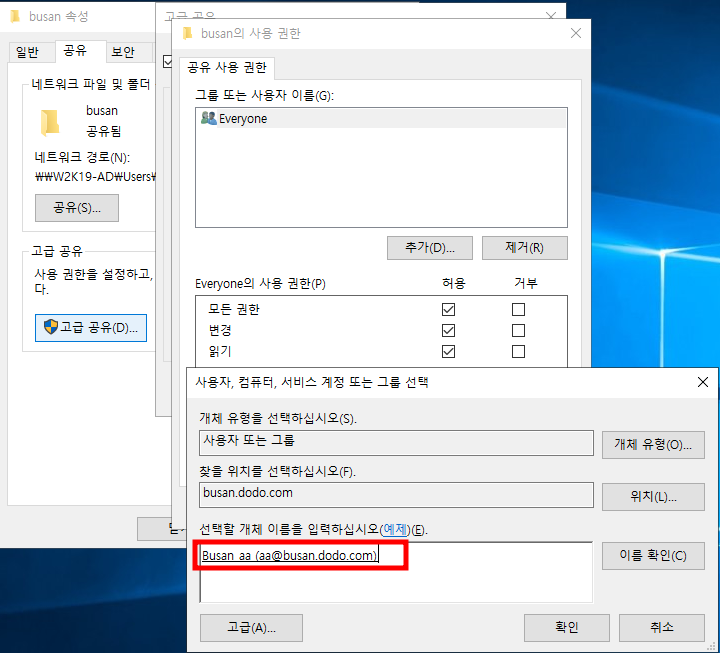

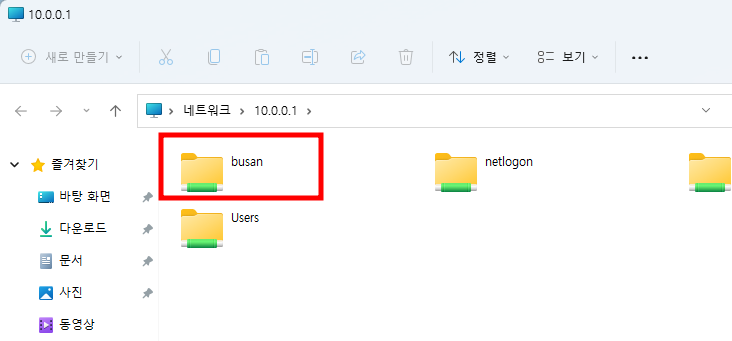

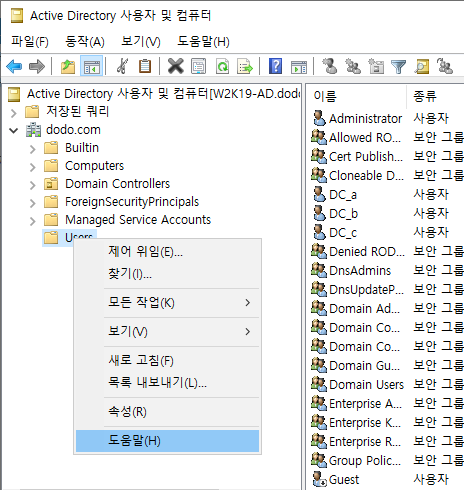

- 여기서 10.0.0.1(부모)에 10.0.0.3인 자식이 Login이 가능

- 예를 들어, 부산 DC가 서울 DC에 출장을 와서 서울에 접속하는 경우

- DNS가 10.0.0.1로 설정 되어있는 PC에 접속하게 되면 접속이 가능하다는 것

- 부모는 자식에 대한 모든 권한을 가지고 있어 계정 생성이 가능

- 자식 도메인은 부모 도메인에 대해 일반 관리작업만 가능하다

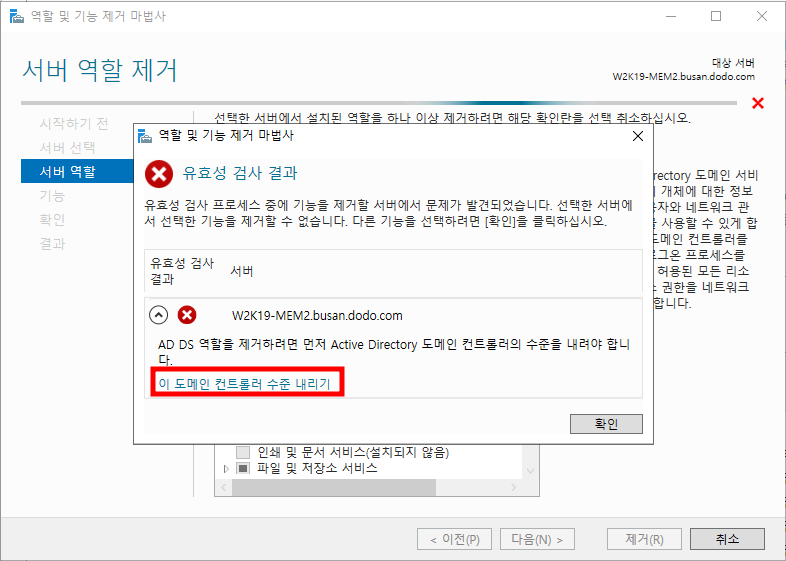

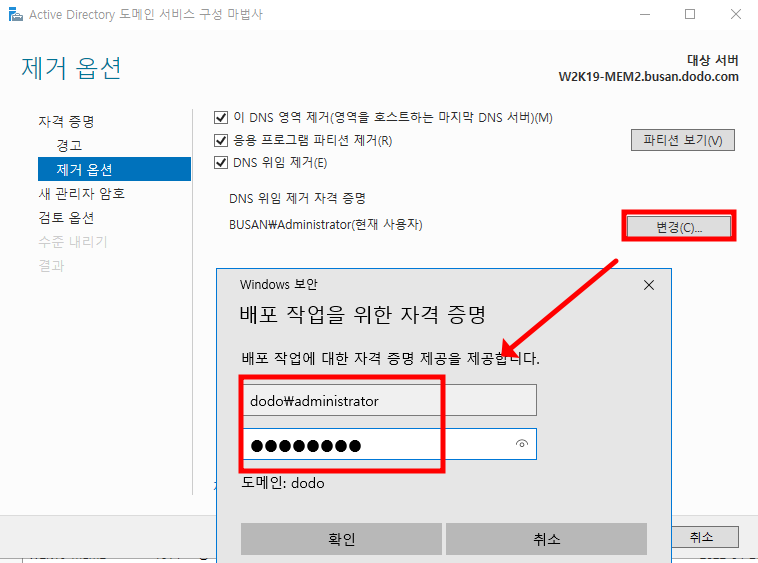

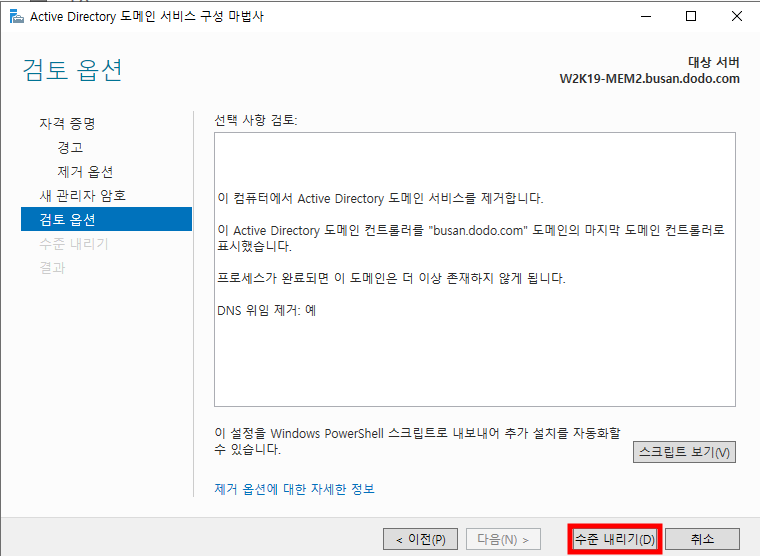

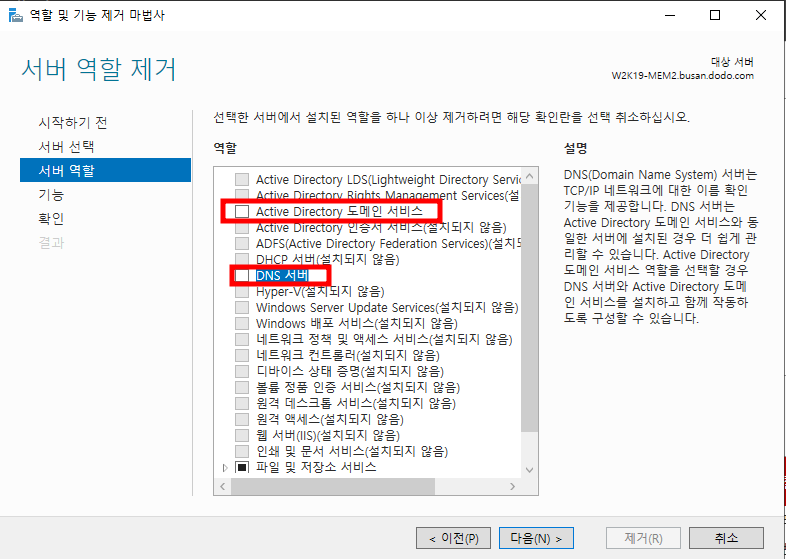

자식 도메인 초기화 방법

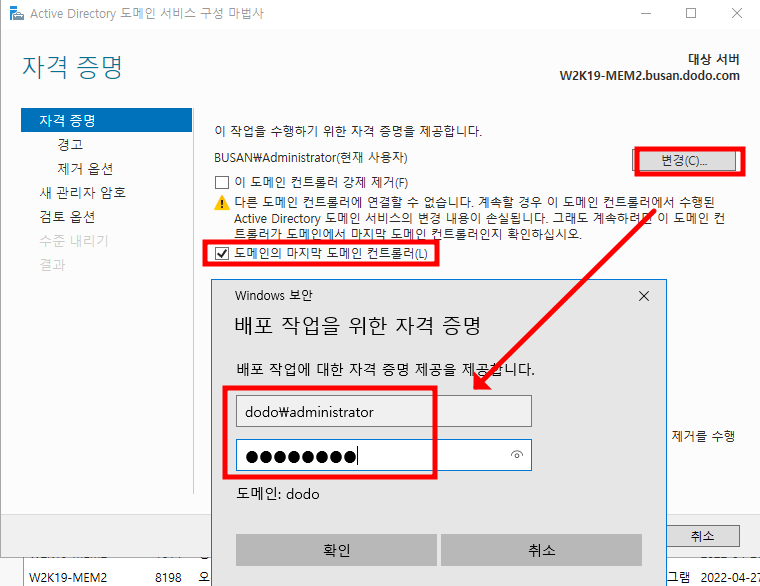

- 먼저 도메인 컨트롤러 수준을 내린 후 진행

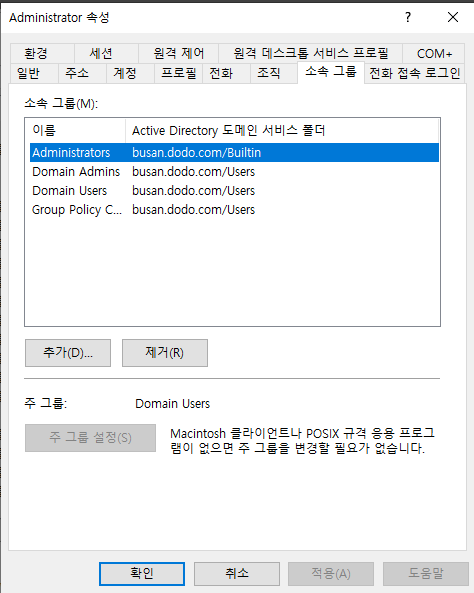

- Root DC의 Administrator로 자격증명 변경

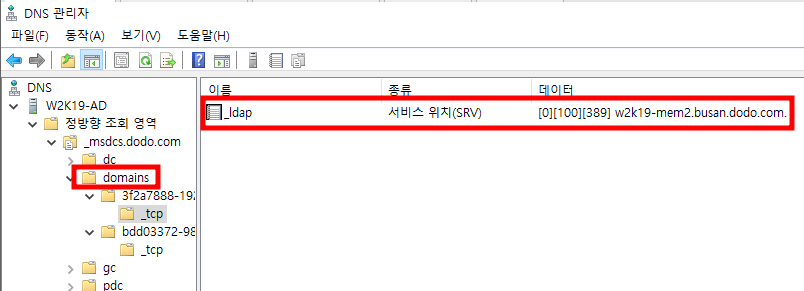

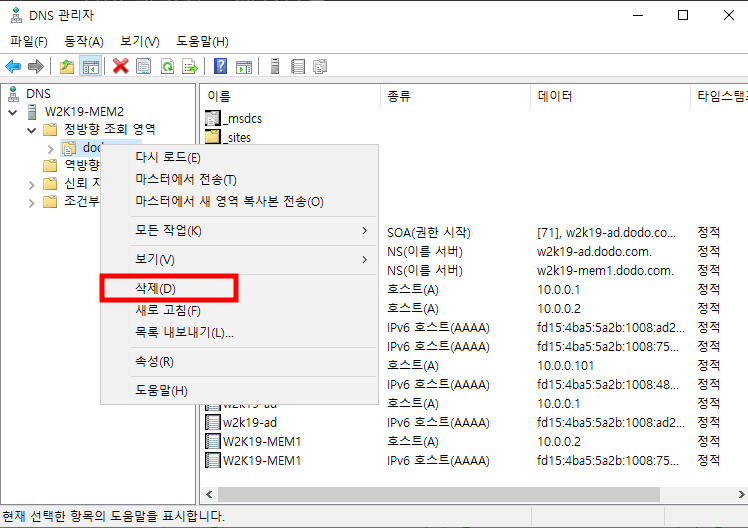

- 부산의 Administrator로는 AD에 존재하는 부산에 관련된 것들을 지울 수 없다

- Domain, Site, TCP, Forestdnszone 등

- 이런 것들이 메타 데이터이다

- 강제 제거를 진행하면 메타데이터들을 수동 삭제해야함

- 내일 포스팅때 다룰께요!

- Root DC의 Administrator와 비교

- 제거 옵션을 모두 선택해야 제거 진행된다

- Administrator라고 다 똑같은 Administrator가 아닌 것을 기억하자!

- 초기화 전에는 서버 삭제가 안되었지만, 지금은 삭제가 가능

- 초기화 이후, 다시 똑같은 이름으로 만들어도 문제가 없어야 초기화가 잘된 것이다

- 연습 후, 다시 자식 도메인 생성 진행