On-Premise Infra를 AWS로 Migration(Site-to-Site VPN, IPsec VPN)

목차

1. Site-to-Site VPN

- 가상 프라이빗 게이트웨이 생성

- 고객 게이트웨이 생성

- Site-to-Site VPN 생성

- 라우팅 테이블 수정

2. IPsec VPN

- Untangle IPsec VPN 설정

- 터널링 확인

Site-to-Site VPN

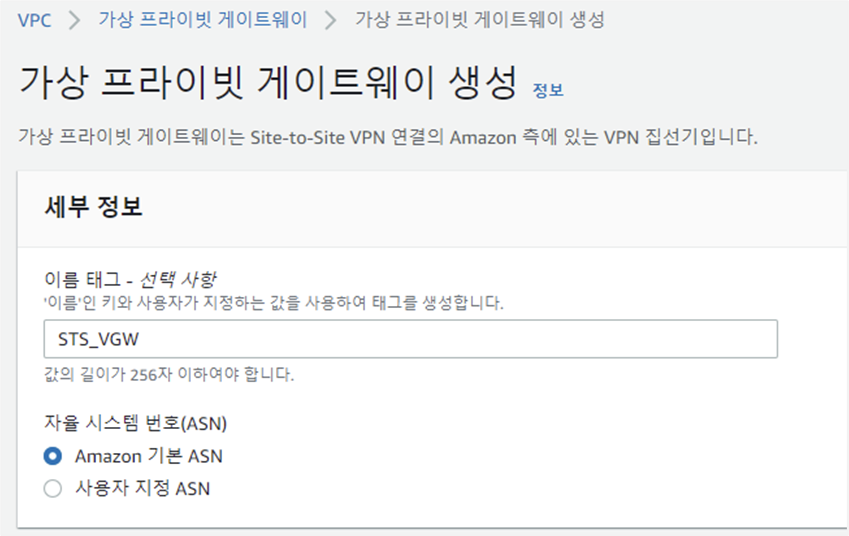

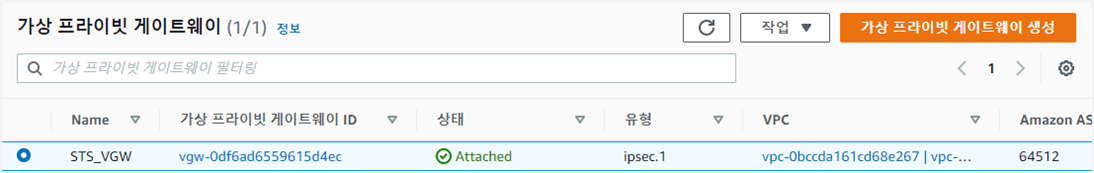

가상 프라이빗 게이트웨이 생성

- AWS 측에 생성되는 게이트웨이(Router라고 생각)

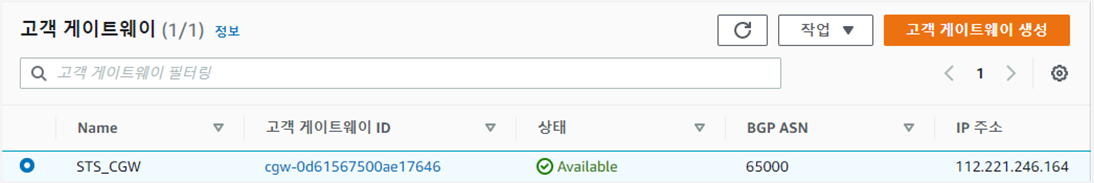

고객 게이트웨이 생성

- On-Premise 측에 생성되는 게이트웨이(Router라고 생각)

- CGW 생성시, 꼭 IP 주소에는 Public IP가 들어가야 한다

- 예를 들어, 공유기를 사용중이라면 공유기를 타고 외부로 나가 보여지는 IP가 되어야 한다!

Site-to-Site VPN 생성

- 미리 생성한 VGW, CGW로 설정

- 라우팅 옵션을 정적으로 변경

- 고정 IP 접두사에는 Untangle의 Private IP가 들어가야 한다

- Routing을 생각하면, AWS측에서는 On-Premise의 Untangle의

Private IP에 대한 정보가 없기 때문에 알려줘야 한다

- 구성 다운로드 진행

- Tunneling 진행을 위한 정보를 가져오기 위해 꼭 필요한 작업

라우팅 테이블 수정

IPsec VPN

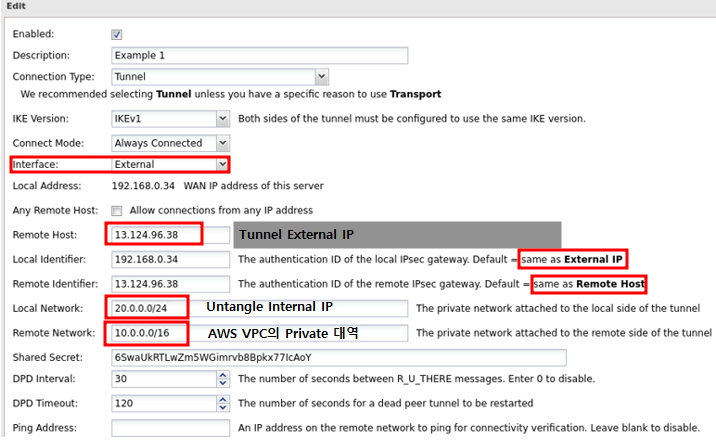

Untangle IPsec VPN 설정

- local, remote Tunnel Endpoint 확인

- 터널링을 위한 Preshared Key 확인

- Tunnel 2는 Tunnel 1의 예비로 있는 Tunnel이다

- Tunnel 1에 문제가 생겼을 때, 교체가 되는 방식이다