22.04.26

목차

1. AD(Active Directory) 개요

- AD 정리

- AD 장점

- 개체

- Domain

- AD의 물리적 구성 요소(DC, GC, AD 데이터 저장소, RODC, DB)

- AD의 논리적 구성 요소(Schema, Domain, Partition, OU, Tree, Forest)

- FSMO(Flexible Single Master Operation)

2. Windows Server 유형

3. DNS와 AD

4. ADDS(Active Directory Domain Service) 기능 설치

- 설치 방법 및 구성도

- 복원 모드 확인

5. Member Server 만들기

- 설정 방법

- 컴퓨터 계정 삭제 시 확인

6. ADDS 초기화 방법

7. Window Client 가입시키기

- Administrators 그룹과 Users 그룹 비교

- 도메인에 가입시키는 방법

8. Member Server도 동일한 DC로 만들기

- 설정 방법

AD 개요

AD 정리

- AD는 네트워크 사용자, 컴퓨터, 기타 자원에 대한 중앙 관리 시스템을 제공

- 중앙화 디렉터리 서비스(전화번호부 생각)

- 사용자 및 그룹에 대한 단위화된 관리도구 제공

- 공유된 네트워크 자원에 대한 접근 할당

- UID, GID를 관리하기 때문에 접근 할당을 관리한다

- 모든 사용자, 컴퓨터에 적용되는 보안 설정

- 그룹 정책 관련 내용

- 보안 정책을 통해 데스크탑의 보안설정 관리

- 그룹 정책 관련 내용

- 그룹 정책의 갯수는 2600개가 넘기 때문에 컴퓨터의 거의 모든 기능을 제어 가능

- SSO(Single Sign-On) : 하나의 자격 증명을 사용해 여러 독립 SW에 로그인 할 수 있는 인증 방법

AD 장점

- 중앙 집중화 관리 가능

- 예를 들어 사용자 4만명을 그냥 생성한다면 시간이 오래걸릴 것이다

- AD를 사용하면 Domain Controller에 10000개만 만들어서 뿌리면 된다

- SSO를 통한 보안수준향상

- SSO를 사용하게 되면 ID, PW 1개(토큰)을 가지게 된다

- 여러 웹 사이트에 접근이 가능해진다

- 보안 모델이 평준화 될 수 있다

- LDAP 및 Kerberos를 통한 표준화된 프로토콜 제공을 통한 확장 용이

- Kerberos : 인증서버, KDC, 자원 서버(3개의 순환구조의 모습이 케르베로스 느낌)

- Client가 ID, PW를 가지고 인증서버가서 인증을 진행

- KDC에 접근할 권한을 가지게 된다

- 토큰을 KDC에서 받아옴(토큰에는 UID, GID 자격증명이 써있다)

- 자원 서버에가면 ACL과 UID, GID를 비교해서 자원서버에 어떤 권한으로 접속할지 정함

- KDC 센터가 핵심(토큰이 유실되면 큰 문제)

개체

- 고유한 특성을 갖는 최고 단위

- AD의 핵심이다

- Computer, Group, User, Printer, 공유폴더, OU가 존재

- Computer, Group, User을 가장 많이 사용한다

Domain

- 조직내 AD 개체를 관리하는 하나의 단위

- 지금까지 알고있던 도메인이 아닌 어떤 영역을 얘기하는 것

- 개체들에 대한 정책을 반영할 수 있는 관리 영역

- DC간 데이터 복제에 대한 영역

- 자원 접근에 대한 범위를 제한할 수 있는 인증 및 허가 영역

- 위의 3개의 영역을 도메인이 제공한다

AD의 물리적 구성 요소

- DC : Domain Controller

- 자원접근에 대해 범위를 제한 할 수 있는 인증 및 허가영역

- GC : Global Catalog

- 효율적인 검색을 위해서 자주 사용하는 개체의 사본을 저장

- DC에서 자주 사용하는 개체의 사본을 저장

- 여기에 사용자의 ID, PW가 들어가있다

- Administartor로 로그인은 되나 일반사용자는 접근이 안되면 GC가 고장난 것

- Domain 내의 사용자가 Logon하기 위해 필요

- 처음 만드는 DC는 무조건 GC로 생성한다

- AD 데이터 저장소

- 사용자, 서비스, 응용 프로그램에 대한 디렉터리 정보를 관리 및 저장 하는 DB 파일

- Ntds.dat 파일로 이루어짐

- 모든 DC의 %SystemRoot%\NTDS 폴더에 기본적으로 저장(주기적 백업 필수)

- RODC : Read Only Domain Controller(2008년 버전부터 제공)

- 주 DC로 부터 AD와 관련된 데이터를 전송받아 저장 후 사용하나 추가 및 변경 x

- 주로, 별도의 관리자를 두기 어려울 때 주 DC의 부하를 반감하기 위해 사용

- DB도 포함된다

AD의 논리적 구성 요소

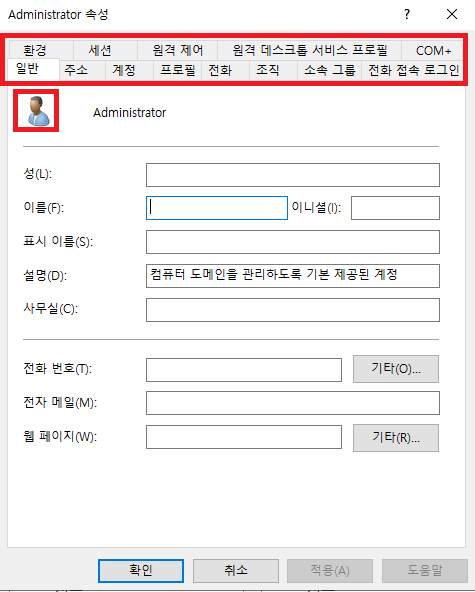

- Schema : AD내 저장될 수 있는 모든 개체의 유형을 선언

- 우클릭 속성을 생각하면 편하다

- Class 개체(뼈대) : 사용자나 그룹을 선택 헀을 때 다른 뼈대

- 즉, 각 속성에 들어있는 배너가 다르다

- 특성 개체 : 속성을 눌렀을 때 하나하나의 값들

- 각 개체 클래스에 저장할 수 있는 정보들을 선언

- 위에 배너들이 특성이다

- Domain도 포함된다

- Partition : 에플리케이션을 저장하는 저장 단위

- OU : 조직 구성 단위

- 그룹 정책이 구성되는 가장 최소 단위

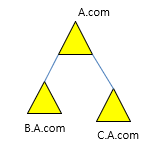

- Tree : 도메인 공유

- 부모의 도메인을 자식이 공유한다

- 부모 도메인 이름과 연속된 네임스페이스를 가진다고도 한다

- 서로 신뢰하고 있어서 상대방이 가지고 있는 계정을 서로 인증이 가능

- 개체에 대한 인증을 서로 해줄 수가 있다

- 트리내 다른 도메인과 양방향 전이 트러스트 관계 형성

- 부모는 자식에 대해 모든 권한 행사 가능

- 자식은 부모에 대해 일반 관리만 가능

- Forest : 한 개 이상의 도메인 트리의 묶음

- 일반스키마에 대한 공유

- 일반 구성 파티션에 대한 공유

- 포리스트 내 모든 도메인간 트러스트 공유

- 검색을 위한 일반 GC 공유

- Enterprise Admin과 Schema Admin 그룹을 공유

- forest의 root domain controller만 이 기능을 가지게 됨

- 그래서 forest 전체를 관리하게 된다

- DC가 생성될 때 Tree가 먼저가 아닌 Forest가 먼저 만들어 진다

- 그래서 숲보다는 운동장으로 생각하자(Tree를 뛰어노는 아이들로 생각)

- 지역적으로 나누게 되면 IP Subnet으로 나눈다

- IP Subnet 별로 나눈 것이 Site

- Site : 빠르고 안정적인 네트워크 연결이 된 DC간을 표시하는 네트워크로 구분

- 각각의 삼각형은 DC이다

- IP Subnet 별로 노란색, 빨간색끼리 Site를 나눔

- DC간 데이터 복제 트래픽은 사이트 내에서만 가능하다

- 로그인 트래픽도 사이트내에서 가능하다

- 사이트에서 복제를 하고 위에 대장끼리 복제를 진행

- 복제 트래픽 절약

- AD 복제 : 도메인 혹은 포리스트 내 모든 다른 DC간 AD DB를 Update하기 위한 복사 작업

FSMO

- 매우 중요!!!

- 절대로 충돌이 나서는 안 되는 도메인 구성요소 조절 기능

- 예전에는 PDC, BDC로 나뉘어져 PDC 1개가 존재하여 대장 노릇을 함

- 2008년 부터는 전부 PDC 역할을 하여 대장 노릇을 한다

- 특정 작업을 할 때는 어느 하나가 대장이 되어 일사분란하게 관리하는 것이 FSMO

- Schema Master : 포리스트 전체에 대한 Schema의 일관성을 유지

- 동일 포리스트 내에 오로지 1대만 존재

- Domain Naming Master : 도메인 구조 관리

- 포리스트에는 동일한 도메인 존재 x(일관성 유지를 위해)

- 포리스트 전체에 1대만 존재

- RID Master : RID 발급 관리

- 사용자 ID 맨뒤에 RID 값이 존재

- AD(500), 일반 사용자(1000)으로 설정되어 있다

- DC는 기본적으로 500개의 RID를 가짐

- 500개를 넘어가게 되면 RID Master를 통해 더 발급을 받는다

- 도메인당 1대가 존재

- PDC Emulator : 사용자에 대한 암호, 변경에 대한 확인

- 제일 바쁜애이다

- 그룹 정책의 시발점

- 서버들의 시간 동기화 관리

- 도메인당 1대가 존재

- Infrastructure Master : 도메인간 변경 사항 체크 및 확인

- 상호참조하는 객체의 이름 및 변경사항을 추적

- 예로 a.com과 b.com이 존재 할 때, 둘 사이 trust 관계가 맺어져 있으면

서로 상대방의 계정을 가져다 사용이 가능

- 이 때, a.com의 사용자가 이름을 바꾸게 되면 b.com에 알려주는 것이

Infrastructure Master의 역할

Windows Server 유형

- StandAlone

- 기본 상태의 서버

- 오로지 Local Login만 가능

- Member Server

- StandAlone Server가 Domain에 가입한 상태

- Domain Login과 Local Logon 모두 가능

- DC의 자원(user, group, computer 등) 즉 개체를 가져다 쓰기 위해서 사용

- 대부분의 Application을 설치

- DC에 설치시 사용자가 직접 Domain을 관리하는 서버에 접속하는 보안상의 허점을 방비

- Domain Controller

- ADDS (Active Directory Domain Service) 설치 후 도메인을 관리

- 오로지 Domain Logon만 가능

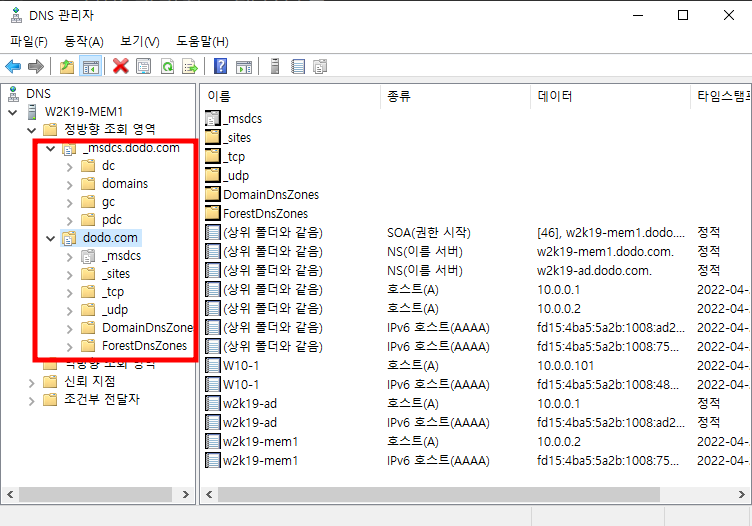

DNS와 AD

- AD는 철저히 DNS에 통합되어있다

- AD에 문제가 발생한다면 DNS 문제이다

- AD는 DNS 인프라를 제공한다

- AD 도메인 이름은 DNS 도메인 이름이 되어야 한다

- Client가 타 DC를 사용하기 위해서는 AD DC가 DNS내 등록되야함

- DNS 영역은 AD 내 AD 통합영역으로 저장 가능

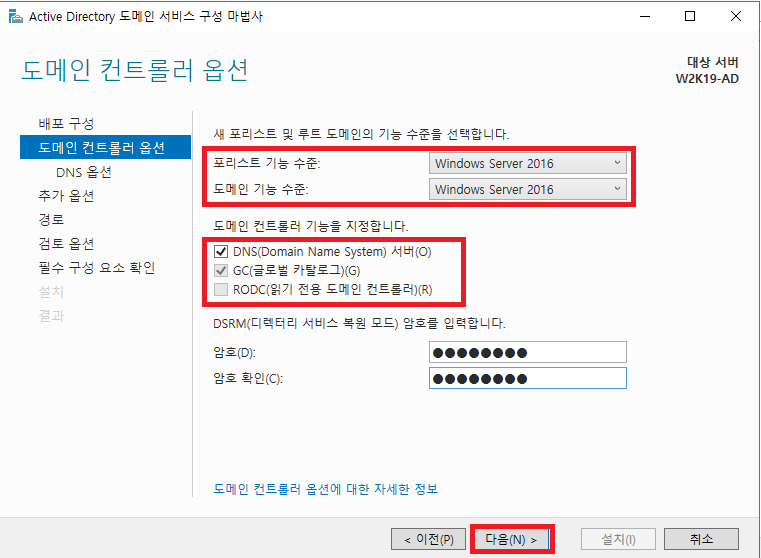

ADDS 기능 설치

설치 방법

- 포리스트 전체를 관리하는 루트 도메인 이름 생성

- 아무거나 가능하나 그림과 다르게 coco.com으로 생성 진행하였음

- 가장 먼저 생성이 되는 도메인은 포리스트의 이름이며 포리스트 Root Domain이 된다

- 포리스트 전체를 아우르는 대장 Domain이 된다

- 따라서 해당 DC의 Administrator는 Schema Admin, Enterprise Admin을 추가로 갖는다

- 포리스트 기능 수준에 비해 도메인 기능 수준은 높거나 같아야만 한다

- DNS 서버는 필수(별도 언급이 없으면 모든 DC에 설치)

- 처음 만드는 DC에 무조건 GC가 추가되는 것을 확인

- 복제 트래픽을 아끼기 위해서 모든 DC는 GC역할을 할 것을 MS에서는 권장

- 모든 DC가 GC라면 DC끼리만 복제 해도 되므로 GC의 복제 트래픽을 아낄 수 있다

- DSRM 암호는 숨겨진 비밀번호다(뒤에 더 자세히 포스팅할께요!)

- 아직까지 윈도우는 NetBIOS 이름을 중시한다

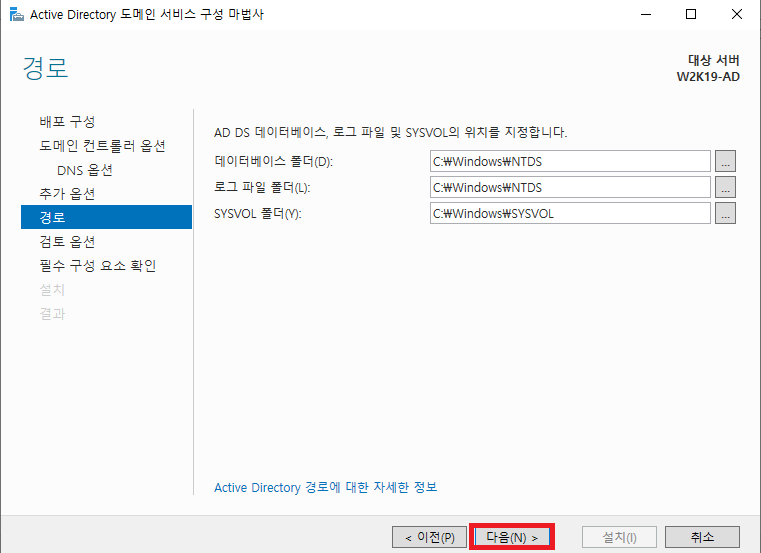

- ADDS도 DB가 구성이 된다(단 별도 콘솔(AD 사용자 및 컴퓨터 등)으로만 접근가능

- 로그 파일을 통해 DB 복구가 가능하다

- FM대로라면, DB 폴더와 로그 파일 폴더를 별도의 Block Sorage로 분리하는게 좋다

- 그러나 매우 비용이 비싸므로 그냥 진행

- SYSVOL폴더는 DC끼리 복제하는 폴더(DC끼리 파일 공유가 필요할 경우 사용)

- 설치 후, DC는 Domain Logon만 가능해진다

- administrator@dodo.com으로도 똑같이 로그온이 가능하다

- 2000 이후로는 이 방법을 권장

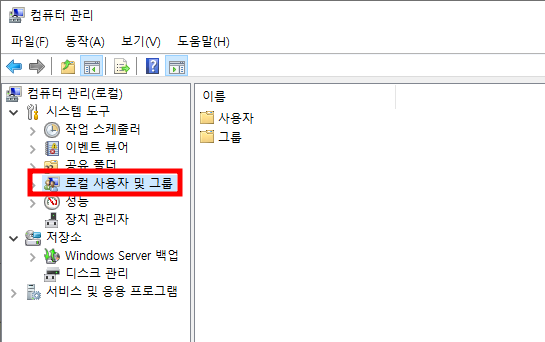

- 로컬 사용자 및 그룹이 존재하므로, 로컬 사용자로도 로그온이 가능했던 것

- 로컷 사용자 및 그룹이 다른 곳으로 옮겨져 domain logon만 가능

- nslookup을 통해 조회하게 되면 IPv6로 조회되므로 IPv6해제 필수

- DNS 서버 주소가 Loopback주소로 되어있어도 상관은 없으나 바꾸자

- 나중에 DC끼리 복제시 상황을 감안해서 수정!

- DNS 구조가 위와 다르다면, 잘못 설치된 것이므로 다시 진행

- DomainDnsZone, ForestDnsZones는 없어도 무방

구성도

- 회색은 부모 자식 관계 표시

- 보라색은 포리스트 표시

- 각각의 색깔은 도메인 영역 표시

- 오늘의 포스팅은 노란색 구역만 구성해볼께요!

복원 모드 확인

- cmd창에 msconfig 입력 후, 시스템 구성 열기

Member Server 만들기

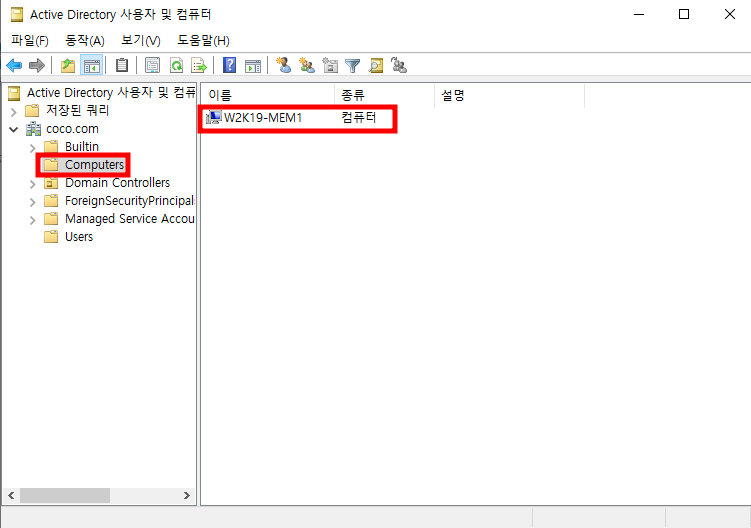

설정 방법

- nslookup을 통해 DNS 조회가 되야 Join이 가능하다

- administrator뿐 아니라 일반 사용자도 도메인에 Join 시킬 수 있다

- 단, 컴퓨터 계정 10개만 가능

- 특별한 경우가 아니면 Member Server여도 로컬로 login x

- Member Server는 DC의 자원을 쓰려고 하는 것

- 로컬 로그인 때와 다르게 구성원 추가가 가능

컴퓨터 계정 삭제 시 확인

- NetBIOS 이름을 활용하여 바로 재가입이 가능

- WorkGroup으로 변경 후, 다시 도메인 가입하는 수고를 덜어준다

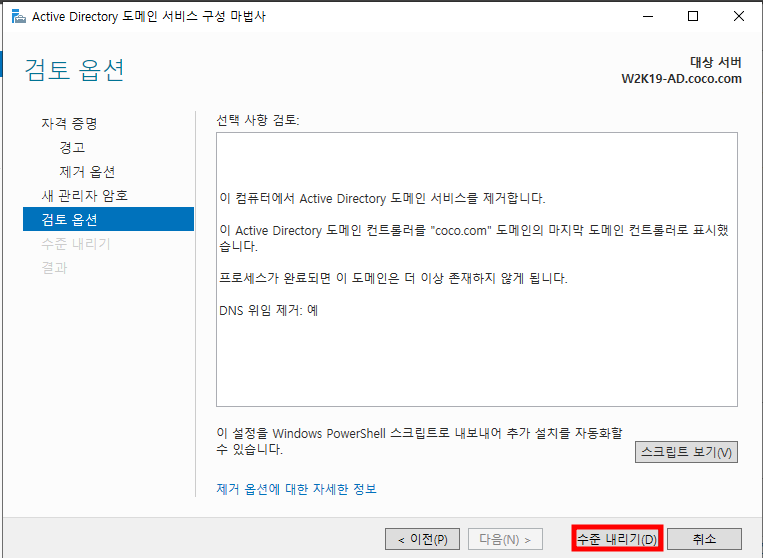

ADDS 초기화 방법

- 도메인 컨트롤러 수준을 내려야 삭제가 가능하다

- DC 수준 내리기의 경우 포리스트의 Root 관리자의 역할이 필요하다

- 도메인 컨트롤러 강제 제거시 메타 데이터 수동정리 작업이 필요해 매우 귀찮아짐

- 단, 도메인의 마지막 컨트롤러라면 강제 제거해도 무방

- 도메인의 마지막 도메인 컨트롤러만 체크 후 진행

- 도메인 관리자는 총 4개의 권한을 가진다

- Administrators, Domain Admins, Domain Users, Group Policy

- 포리스트의 루트 관리자는 6개의 그룹 권한을 가진다

- Enterperise Admin, Schema Admin까지 포함

- DNS 서버 역할은 제거되나 역할의 DNS Service는 삭제 x

- DC에서 수준을 내리면 다시 Standalone으로 복귀 하기 때문에

사용할 Local Administrator의 패스워드 설정

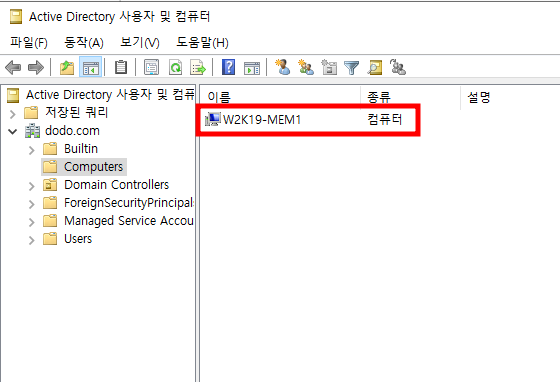

- 초기화 연습 이후, 다시 dodo.com으로 AD 생성

- Member Server도 다시 설정

Window Client 가입시키기

Administrators 그룹과 Users 그룹 비교

- 로컬에서 모든 권한을 가짐

- 일반 사용자인 a는 Users 그룹에 속하게 된다

- Users 그룹에 속한 일반 사용자 a는 아무런 권한이 x

- 그 흔했던 IP 조차 수정하러 ncpa.cpl도 들어갈 수가 없다

Client 가입

- cmd창에서 sysdm.cpl을 통해 쉽게 접속이 가능

- 자기의 컴퓨터에 관리자 권한을 주는 것이라 생각

- DC에서 a 사용자에게 권한을 주게되면 어느 컴퓨터든

a 사용자가 들어갈 수 있게 되는 것이므로 큰일!

Member Server도 동일한 DC로 바꾸기

- 오늘 구성도에서 정했던 목표까지 진행!

- 쌍둥이 DC 생성

- 동일한 도메인 내에서는 복수개 이상의 DC사용

설정 방법

- 오류를 보기 위해 로컬 로그인 후 ADDS 설치 진행

- Member Server 상태여도 설치 가능

- 이미 dodo.com이라는 도메인이 존재하므로, DC 추가 진행

- DNS 서버는 꼭 체크!

- GC는 두번째 서버이기 때문에 꼭 안해도는 되지만 MS 권고사항이므로 선택

- 복제 트래픽을 아끼기 위해!

- DSRM 계정 암호 지정(숨겨진 로컬 계정)

- 첫번째 DC의 DB를 복제할 방법을 선택

- IFM 복제 : CD, 저장매체를 이용한 복제

- 보통 네트워크 속도가 느릴 때 사용

- 네트워크를 통해 복제할 경우 대상 서버를 지정하면 된다

- 현재 CD, 저장매체 등이 없으므로 그냥 넘겨도 무방